In un mercato che è in continua evoluzione, l’importanza della formazione aziendale non può certamente essere sottovalutata. Le aziende che […]

Dove fare la lavorazione CNC?

Con il termine CNC (vale a dire Computerized Numerical Control, oppure in italiano Controllo Numerico Computerizzato), si designa un protocollo […]

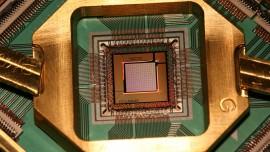

Come funziona un computer quantistico? [EDITORIALE]

Oggi parleremo di un argomento che segnerà il futuro dell’informatica così come la conosciamo, oggi parliamo di che cosa è […]

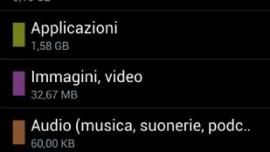

Samsung Galaxy S4 | Il problema dedicato allo spazio della memoria interna

Oggi tratteremo un argomento molto delicato che vede come protagonista il nuovo Samsung Galaxy S4, che a quanto pare in […]

Smartphone gratis con Altroconsumo, come riceverlo in omaggio

Telefono Altroconsumo, a soli 2 Euro ricevi gratuitamente in omaggio uno smartphone Android! Centinaio di Migliaia di Persone in TUTTA […]

O-Fun Meet Up: Milan, l’evento OPPO arriva arriva in Italia per la prima volta

Siamo stati in questi giorni a Milano per fare un giro all’evento chiamato O-Fun Meet Up: Milan, ovvero il primo evento […]

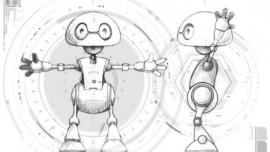

Intel presenta Jimmy, primo robot stampabile in 3D dagli utenti

Intel, in attesa di svelare i propri assi nella manica sotto forma di nuove CPU multi-core per tablet di fascia […]

Come emulare il Nintendo DS su Android con Drastic DS Emulator

Torniamo a parlare ancor una volta del fantastico mondo degli emulatori su Android. Dopo aver visto qualche tempo fa PPSSPP […]

Google Nexus 5: Prime impressioni e panoramica generale [VIDEO]

Eccoci qui ancora una volta a parlare del Google Nexus 5, che per molto tempo ci ha fatti tremare, sopratutto […]

Nexus 5: Il video unboxing del nuovo smartphone targato Google

Finalmente è nelle nostre mani, stiamo parlando logicamente del Google Nexus 5, che è arrivato pochissime ore fa e che […]